Comprendre DMARC

Le DMARC est un protocole qui complète SPF et DKIM en établissant une politique pour les emails échouant à l’authentification et en fournissant des rapports sur ces échecs. Il permet aux propriétaires de domaines de mieux contrôler l’utilisation de leur domaine pour l’envoi d’emails et de prévenir les attaques de phishing et le spoofing.

1. Qu’est-ce que DMARC ?

DMARC permet aux administrateurs de domaine de :

Définir une politique pour les emails échouant à l’authentification SPF ou DKIM.

Recevoir des rapports sur l’activité des emails liés à leur domaine.

Améliorer la délivrabilité des emails légitimes.

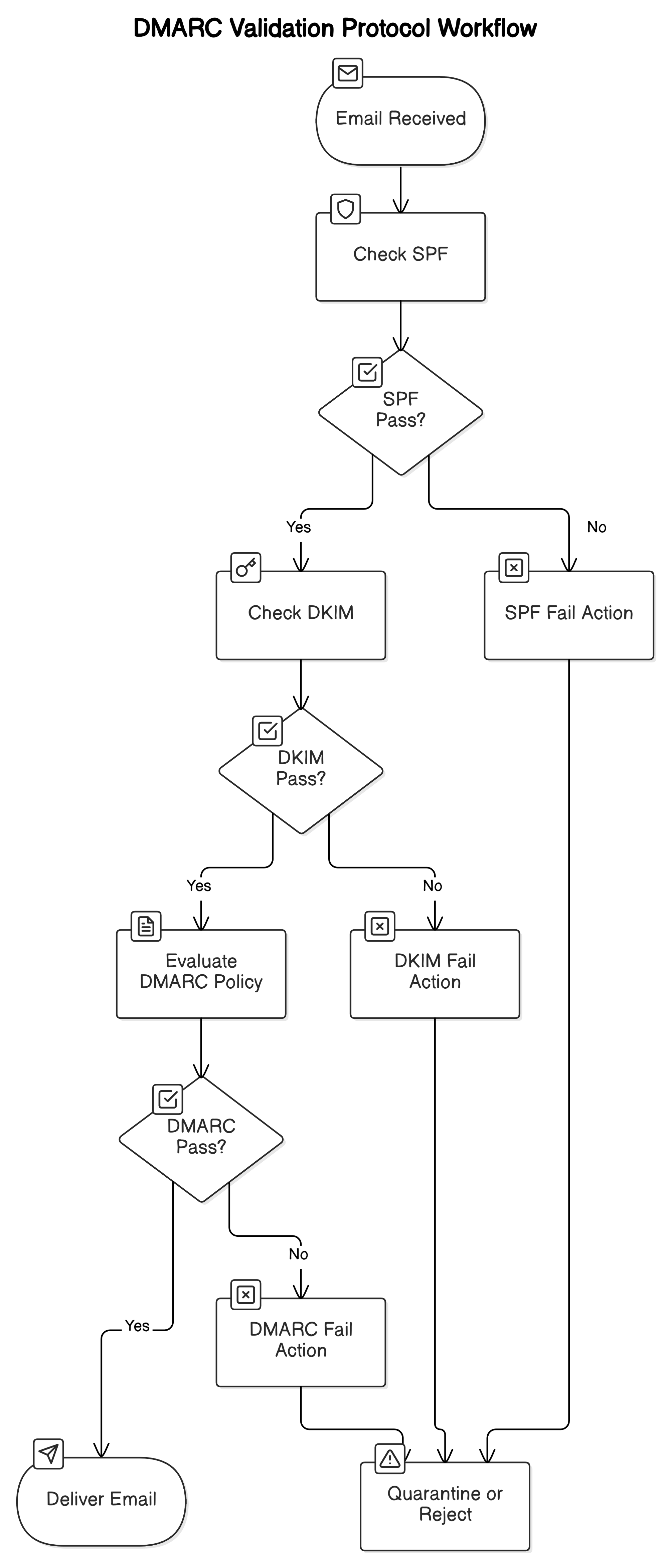

2. Fonctionnement de DMARC

DMARC repose sur SPF et DKIM et ajoute une couche supplémentaire pour aligner les politiques.

Voici les étapes clés :

a) Création d’un enregistrement DNS DMARC

Le propriétaire d’un domaine crée un enregistrement TXT dans ses DNS, qui contient :

La politique à appliquer en cas d’échec d’authentification.

L’adresse où envoyer les rapports DMARC.

D’autres paramètres pour affiner le comportement.

Exemple d’enregistrement DMARC :

_dmarc.example.com IN TXT "v=DMARC1; p=quarantine; rua=mailto:reports@example.com; ruf=mailto:forensic@example.com; sp=reject; adkim=s; aspf=s"

v=DMARC1 : Version de DMARC.

p=quarantine : Politique principale (voir ci-dessous).

rua=mailto:reports@example.com : Adresse pour les rapports agrégés.

ruf=mailto:forensic@example.com : Adresse pour les rapports détaillés (facultatif).

aspf=s et adkim=s : Alignement strict pour SPF et DKIM.

b) Alignement SPF et DKIM

DMARC exige que le domaine dans l’adresse "From" (expéditeur affiché) corresponde à celui utilisé pour l’authentification SPF et/ou DKIM. Cela garantit que les emails passent une authentification alignée.

c) Traitement des échecs

Si un email échoue à l’alignement SPF et DKIM, DMARC indique au serveur destinataire comment traiter cet échec, selon les politiques définies :

p=none : Aucune action, le rapport est envoyé mais l’email est livré normalement.

p=quarantine : Les emails suspects sont mis en quarantaine (par exemple dans le dossier spam).

p=reject : Les emails suspects sont rejetés.

d) Rapports DMARC

Rapports agrégés (RUA) : Fournissent des statistiques générales sur les emails envoyés à partir du domaine.

Rapports forensiques (RUF) : Fournissent des détails spécifiques sur les emails échouant à l’authentification.

3. Avantages de DMARC

Protection avancée contre le phishing et le spoofing : DMARC réduit les risques de fraude par email.

Meilleure visibilité : Les rapports DMARC permettent aux administrateurs de surveiller et d’ajuster leurs politiques.

Délivrabilité accrue : Les destinataires considèrent les domaines avec DMARC comme plus fiables.

Alignement des politiques SPF et DKIM : DMARC garantit que l’adresse "From" correspond à l’expéditeur légitime.

4. Limitations de DMARC

Complexité de configuration : DMARC nécessite une bonne compréhension des DNS, SPF et DKIM.

Compatibilité nécessaire : DMARC ne fonctionne que si SPF et/ou DKIM sont correctement configurés.

Impact sur les emails légitimes mal configurés : Une politique stricte peut entraîner le rejet d’emails légitimes si les serveurs ne sont pas bien configurés.

5. Exemple d’utilisation combinée (SPF, DKIM et DMARC)

SPF : Vérifie si le serveur expéditeur est autorisé.

DKIM : Vérifie l’intégrité et l’authenticité du message via une signature numérique.

DMARC : Combine SPF et DKIM, applique des politiques en cas d’échec et fournit des rapports pour analyser les résultats.

6. Recommandations pour configurer DMARC

Commencer doucement : Configurez p=none pour analyser les rapports avant de durcir les politiques.

Analyser les rapports DMARC : Identifiez les problèmes d’authentification ou les abus.

Passer progressivement à des politiques strictes : Adoptez p=quarantine, puis p=reject une fois que tout est correctement configuré.

En résumé, DMARC est un outil puissant pour sécuriser les emails en combinant SPF et DKIM. Il offre une gestion centralisée des politiques et des rapports pour détecter et bloquer les abus de domaine.